The all-in-one open source security scanner

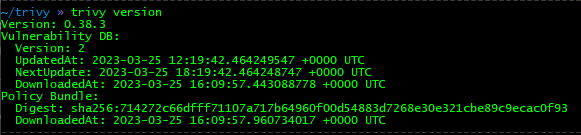

https://aquasecurity.github.io/trivy/v0.38/getting-started/installation/

Install Trivy

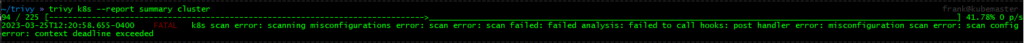

trivy k8s –report summary cluster

2023-03-25T12:20:58.655-0400 FATAL k8s scan error: scanning misconfigurations error: scan error: scan failed: failed analysis: failed to call hooks: post handler error: misconfiguration scan error: scan config error: context deadline exceeded

trivy –report summary –timeout 900s cluster

The--timeoutflag must come before the targetallorcluster

~/trivy » trivy image d8644f660df0 frank@kubemaster

2023-03-25T12:46:35.649-0400 INFO Vulnerability scanning is enabled

2023-03-25T12:46:35.649-0400 INFO Secret scanning is enabled

2023-03-25T12:46:35.650-0400 INFO If your scanning is slow, please try '--scanners vuln' to disable secret scanning

2023-03-25T12:46:35.650-0400 INFO Please see also https://aquasecurity.github.io/trivy/v0.38/docs/secret/scanning/#recommendation for faster secret detection

2023-03-25T12:46:55.889-0400 INFO Detected OS: ubuntu

2023-03-25T12:46:55.889-0400 INFO Detecting Ubuntu vulnerabilities...

2023-03-25T12:46:55.898-0400 INFO Number of language-specific files: 14

2023-03-25T12:46:55.900-0400 INFO Detecting gobinary vulnerabilities...

d8644f660df0 (ubuntu 22.04)

Total: 110 (UNKNOWN: 0, LOW: 38, MEDIUM: 62, HIGH: 10, CRITICAL: 0)

┌───────────────────────┬────────────────┬──────────┬──────────────────────────┬──────────────────────────────┬──────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ bash │ CVE-2022-3715 │ LOW │ 5.1-6ubuntu1 │ │ bash: a heap-buffer-overflow in valid_parameter_transform │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3715 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ ca-certificates │ CVE-2022-23491 │ MEDIUM │ 20211016 │ 20211016ubuntu0.22.04.1 │ python-certifi: untrusted root certificates │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-23491 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ coreutils │ CVE-2016-2781 │ LOW │ 8.32-4.1ubuntu1 │ │ coreutils: Non-privileged session can escape to the parent │

│ │ │ │ │ │ session in chroot │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2016-2781 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ curl │ CVE-2022-32221 │ MEDIUM │ 7.81.0-1ubuntu1.4 │ 7.81.0-1ubuntu1.6 │ curl: POST following PUT confusion │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32221 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-42915 │ │ │ │ curl: HTTP proxy double-free │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42915 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-42916 │ │ │ │ curl: HSTS bypass via IDN │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42916 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-43551 │ │ │ 7.81.0-1ubuntu1.7 │ curl: HSTS bypass via IDN │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-43551 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-43552 │ │ │ │ curl: Use-after-free triggered by an HTTP proxy deny │

│ │ │ │ │ │ response │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-43552 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-23916 │ │ │ 7.81.0-1ubuntu1.8 │ curl: HTTP multi-header compression denial of service │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-23916 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27535 │ │ │ 7.81.0-1ubuntu1.10 │ curl: FTP too eager connection reuse │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27535 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-23914 │ LOW │ │ 7.81.0-1ubuntu1.8 │ curl: HSTS ignored on multiple requests │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-23914 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-23915 │ │ │ │ curl: HSTS amnesia with --parallel │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-23915 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27533 │ │ │ 7.81.0-1ubuntu1.10 │ curl: TELNET option IAC injection │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27533 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27534 │ │ │ │ curl: SFTP path ~ resolving discrepancy │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27534 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27536 │ │ │ │ curl: GSS delegation too eager connection re-use │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27536 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27538 │ │ │ │ curl: SSH connection too eager reuse still │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27538 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ gpgv │ CVE-2022-3219 │ │ 2.2.27-3ubuntu2.1 │ │ gnupg: denial of service issue (resource consumption) using │

│ │ │ │ │ │ compressed packets │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3219 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libapparmor1 │ CVE-2016-1585 │ MEDIUM │ 3.0.4-2ubuntu2.1 │ │ In all versions of AppArmor mount rules are accidentally │

│ │ │ │ │ │ widened when ... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2016-1585 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libbpf0 │ CVE-2022-3534 │ │ 1:0.5.0-1 │ 0.5.0-1ubuntu22.04.1 │ Kernel: use-after-free in btf_dump_name_dups in │

│ │ │ │ │ │ tools/lib/bpf/btf_dump.c │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3534 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-3606 │ │ │ │ kernel: libbpf: NULL pointer dereference in │

│ │ │ │ │ │ find_prog_by_sec_insn │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3606 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libc-bin │ CVE-2016-20013 │ LOW │ 2.35-0ubuntu3.1 │ │ sha256crypt and sha512crypt through 0.6 allow attackers to │

│ │ │ │ │ │ cause a denial of... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2016-20013 │

├───────────────────────┤ │ │ ├──────────────────────────────┤ │

│ libc6 │ │ │ │ │ │

│ │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libcurl4 │ CVE-2022-32221 │ MEDIUM │ 7.81.0-1ubuntu1.4 │ 7.81.0-1ubuntu1.6 │ curl: POST following PUT confusion │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32221 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-42915 │ │ │ │ curl: HTTP proxy double-free │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42915 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-42916 │ │ │ │ curl: HSTS bypass via IDN │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42916 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-43551 │ │ │ 7.81.0-1ubuntu1.7 │ curl: HSTS bypass via IDN │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-43551 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-43552 │ │ │ │ curl: Use-after-free triggered by an HTTP proxy deny │

│ │ │ │ │ │ response │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-43552 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-23916 │ │ │ 7.81.0-1ubuntu1.8 │ curl: HTTP multi-header compression denial of service │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-23916 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27535 │ │ │ 7.81.0-1ubuntu1.10 │ curl: FTP too eager connection reuse │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27535 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-23914 │ LOW │ │ 7.81.0-1ubuntu1.8 │ curl: HSTS ignored on multiple requests │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-23914 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-23915 │ │ │ │ curl: HSTS amnesia with --parallel │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-23915 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27533 │ │ │ 7.81.0-1ubuntu1.10 │ curl: TELNET option IAC injection │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27533 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27534 │ │ │ │ curl: SFTP path ~ resolving discrepancy │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27534 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27536 │ │ │ │ curl: GSS delegation too eager connection re-use │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27536 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-27538 │ │ │ │ curl: SSH connection too eager reuse still │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-27538 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libexpat1 │ CVE-2022-40674 │ MEDIUM │ 2.4.7-1 │ 2.4.7-1ubuntu0.1 │ expat: a use-after-free in the doContent function in │

│ │ │ │ │ │ xmlparse.c │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-40674 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-43680 │ │ │ 2.4.7-1ubuntu0.2 │ expat: use-after free caused by overeager destruction of a │

│ │ │ │ │ │ shared DTD in... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-43680 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libgnutls30 │ CVE-2023-0361 │ │ 3.7.3-4ubuntu1.1 │ 3.7.3-4ubuntu1.2 │ gnutls: timing side-channel in the TLS RSA key exchange code │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0361 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libgssapi-krb5-2 │ CVE-2022-42898 │ │ 1.19.2-2 │ 1.19.2-2ubuntu0.1 │ krb5: integer overflow vulnerabilities in PAC parsing │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42898 │

├───────────────────────┤ │ │ │ │ │

│ libk5crypto3 │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┤ │ │ │ │ │

│ libkrb5-3 │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┤ │ │ │ │ │

│ libkrb5support0 │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libncurses6 │ CVE-2022-29458 │ LOW │ 6.3-2 │ │ ncurses: segfaulting OOB read │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29458 │

├───────────────────────┤ │ │ ├──────────────────────────────┤ │

│ libncursesw6 │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libpam-modules │ CVE-2022-28321 │ │ 1.4.0-11ubuntu2 │ 1.4.0-11ubuntu2.1 │ pam: authentication bypass for SSH logins │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-28321 │

├───────────────────────┤ │ │ │ │ │

│ libpam-modules-bin │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┤ │ │ │ │ │

│ libpam-runtime │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┤ │ │ │ │ │

│ libpam0g │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libpcre3 │ CVE-2017-11164 │ │ 2:8.39-13ubuntu0.22.04.1 │ │ pcre: OP_KETRMAX feature in the match function in │

│ │ │ │ │ │ pcre_exec.c │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2017-11164 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libpython3.10-minimal │ CVE-2022-42919 │ HIGH │ 3.10.6-1~22.04 │ 3.10.6-1~22.04.1 │ python: local privilege escalation via the multiprocessing │

│ │ │ │ │ │ forkserver start method │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42919 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-37454 │ MEDIUM │ │ 3.10.6-1~22.04.2 │ XKCP: buffer overflow in the SHA-3 reference implementation │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-37454 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-45061 │ │ │ │ Python: CPU denial of service via inefficient IDNA decoder │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-45061 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-24329 │ │ │ │ python: urllib.parse url blocklisting bypass │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-24329 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-28861 │ LOW │ │ │ python: open redirection vulnerability in lib/http/server.py │

│ │ │ │ │ │ may lead to information disclosure │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-28861 │

├───────────────────────┼────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libpython3.10-stdlib │ CVE-2022-42919 │ HIGH │ │ 3.10.6-1~22.04.1 │ python: local privilege escalation via the multiprocessing │

│ │ │ │ │ │ forkserver start method │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42919 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-37454 │ MEDIUM │ │ 3.10.6-1~22.04.2 │ XKCP: buffer overflow in the SHA-3 reference implementation │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-37454 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-45061 │ │ │ │ Python: CPU denial of service via inefficient IDNA decoder │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-45061 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-24329 │ │ │ │ python: urllib.parse url blocklisting bypass │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-24329 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-28861 │ LOW │ │ │ python: open redirection vulnerability in lib/http/server.py │

│ │ │ │ │ │ may lead to information disclosure │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-28861 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libsqlite3-0 │ CVE-2022-35737 │ MEDIUM │ 3.37.2-2 │ 3.37.2-2ubuntu0.1 │ sqlite: an array-bounds overflow if billions of bytes are │

│ │ │ │ │ │ used in a... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-35737 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-46908 │ LOW │ │ │ sqlite: safe mode authorizer callback allows disallowed UDFs │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-46908 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libssl3 │ CVE-2022-3602 │ HIGH │ 3.0.2-0ubuntu1.6 │ 3.0.2-0ubuntu1.7 │ OpenSSL: X.509 Email Address Buffer Overflow │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3602 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-3786 │ │ │ │ OpenSSL: X.509 Email Address Variable Length Buffer Overflow │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3786 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0286 │ │ │ 3.0.2-0ubuntu1.8 │ openssl: X.400 address type confusion in X.509 GeneralName │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0286 │

│ ├────────────────┼──────────┤ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4203 │ MEDIUM │ │ │ openssl: read buffer overflow in X.509 certificate │

│ │ │ │ │ │ verification │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4203 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4304 │ │ │ │ openssl: timing attack in RSA Decryption implementation │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4304 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4450 │ │ │ │ openssl: double free after calling PEM_read_bio_ex │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4450 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0215 │ │ │ │ openssl: use-after-free following BIO_new_NDEF │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0215 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0216 │ │ │ │ openssl: invalid pointer dereference in d2i_PKCS7 functions │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0216 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0217 │ │ │ │ openssl: NULL dereference validating DSA public key │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0217 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0401 │ │ │ │ openssl: NULL dereference during PKCS7 data verification │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0401 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-3358 │ LOW │ │ 3.0.2-0ubuntu1.7 │ openssl: Using a Custom Cipher with NID_undef may lead to │

│ │ │ │ │ │ NULL encryption... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3358 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-3996 │ │ │ │ openssl: double locking leads to denial of service │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3996 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libsystemd0 │ CVE-2022-3821 │ MEDIUM │ 249.11-0ubuntu3.6 │ 249.11-0ubuntu3.7 │ systemd: buffer overrun in format_timespan() function │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3821 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4415 │ │ │ │ systemd: local information leak due to systemd-coredump not │

│ │ │ │ │ │ respecting fs.suid_dumpable kernel setting... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4415 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libtinfo6 │ CVE-2022-29458 │ LOW │ 6.3-2 │ │ ncurses: segfaulting OOB read │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29458 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ libudev1 │ CVE-2022-3821 │ MEDIUM │ 249.11-0ubuntu3.6 │ 249.11-0ubuntu3.7 │ systemd: buffer overrun in format_timespan() function │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3821 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4415 │ │ │ │ systemd: local information leak due to systemd-coredump not │

│ │ │ │ │ │ respecting fs.suid_dumpable kernel setting... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4415 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ login │ CVE-2013-4235 │ LOW │ 1:4.8.1-2ubuntu2 │ 1:4.8.1-2ubuntu2.1 │ shadow-utils: TOCTOU race conditions by copying and removing │

│ │ │ │ │ │ directory trees │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2013-4235 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ ncurses-base │ CVE-2022-29458 │ │ 6.3-2 │ │ ncurses: segfaulting OOB read │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29458 │

├───────────────────────┤ │ │ ├──────────────────────────────┤ │

│ ncurses-bin │ │ │ │ │ │

│ │ │ │ │ │ │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ openssl │ CVE-2022-3602 │ HIGH │ 3.0.2-0ubuntu1.6 │ 3.0.2-0ubuntu1.7 │ OpenSSL: X.509 Email Address Buffer Overflow │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3602 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-3786 │ │ │ │ OpenSSL: X.509 Email Address Variable Length Buffer Overflow │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3786 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0286 │ │ │ 3.0.2-0ubuntu1.8 │ openssl: X.400 address type confusion in X.509 GeneralName │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0286 │

│ ├────────────────┼──────────┤ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4203 │ MEDIUM │ │ │ openssl: read buffer overflow in X.509 certificate │

│ │ │ │ │ │ verification │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4203 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4304 │ │ │ │ openssl: timing attack in RSA Decryption implementation │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4304 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4450 │ │ │ │ openssl: double free after calling PEM_read_bio_ex │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4450 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0215 │ │ │ │ openssl: use-after-free following BIO_new_NDEF │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0215 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0216 │ │ │ │ openssl: invalid pointer dereference in d2i_PKCS7 functions │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0216 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0217 │ │ │ │ openssl: NULL dereference validating DSA public key │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0217 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-0401 │ │ │ │ openssl: NULL dereference during PKCS7 data verification │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-0401 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-3358 │ LOW │ │ 3.0.2-0ubuntu1.7 │ openssl: Using a Custom Cipher with NID_undef may lead to │

│ │ │ │ │ │ NULL encryption... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3358 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-3996 │ │ │ │ openssl: double locking leads to denial of service │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3996 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ passwd │ CVE-2013-4235 │ │ 1:4.8.1-2ubuntu2 │ 1:4.8.1-2ubuntu2.1 │ shadow-utils: TOCTOU race conditions by copying and removing │

│ │ │ │ │ │ directory trees │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2013-4235 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ python3.10 │ CVE-2022-42919 │ HIGH │ 3.10.6-1~22.04 │ 3.10.6-1~22.04.1 │ python: local privilege escalation via the multiprocessing │

│ │ │ │ │ │ forkserver start method │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42919 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-37454 │ MEDIUM │ │ 3.10.6-1~22.04.2 │ XKCP: buffer overflow in the SHA-3 reference implementation │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-37454 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-45061 │ │ │ │ Python: CPU denial of service via inefficient IDNA decoder │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-45061 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-24329 │ │ │ │ python: urllib.parse url blocklisting bypass │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-24329 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-28861 │ LOW │ │ │ python: open redirection vulnerability in lib/http/server.py │

│ │ │ │ │ │ may lead to information disclosure │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-28861 │

├───────────────────────┼────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ python3.10-minimal │ CVE-2022-42919 │ HIGH │ │ 3.10.6-1~22.04.1 │ python: local privilege escalation via the multiprocessing │

│ │ │ │ │ │ forkserver start method │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-42919 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-37454 │ MEDIUM │ │ 3.10.6-1~22.04.2 │ XKCP: buffer overflow in the SHA-3 reference implementation │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-37454 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-45061 │ │ │ │ Python: CPU denial of service via inefficient IDNA decoder │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-45061 │

│ ├────────────────┤ │ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2023-24329 │ │ │ │ python: urllib.parse url blocklisting bypass │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2023-24329 │

│ ├────────────────┼──────────┤ ├──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-28861 │ LOW │ │ │ python: open redirection vulnerability in lib/http/server.py │

│ │ │ │ │ │ may lead to information disclosure │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-28861 │

├───────────────────────┼────────────────┼──────────┼──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ rsync │ CVE-2022-29154 │ MEDIUM │ 3.2.3-8ubuntu3 │ 3.2.7-0ubuntu0.22.04.2 │ rsync: remote arbitrary files write inside the directories │

│ │ │ │ │ │ of connecting peers │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29154 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ systemd │ CVE-2022-3821 │ │ 249.11-0ubuntu3.6 │ 249.11-0ubuntu3.7 │ systemd: buffer overrun in format_timespan() function │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3821 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4415 │ │ │ │ systemd: local information leak due to systemd-coredump not │

│ │ │ │ │ │ respecting fs.suid_dumpable kernel setting... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4415 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ tar │ CVE-2022-48303 │ │ 1.34+dfsg-1build3 │ 1.34+dfsg-1ubuntu0.1.22.04.1 │ tar: heap buffer overflow at from_header() in list.c via │

│ │ │ │ │ │ specially crafted checksum... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-48303 │

├───────────────────────┼────────────────┤ ├──────────────────────────┼──────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ udev │ CVE-2022-3821 │ │ 249.11-0ubuntu3.6 │ 249.11-0ubuntu3.7 │ systemd: buffer overrun in format_timespan() function │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-3821 │

│ ├────────────────┤ │ │ ├──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-4415 │ │ │ │ systemd: local information leak due to systemd-coredump not │

│ │ │ │ │ │ respecting fs.suid_dumpable kernel setting... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-4415 │

└───────────────────────┴────────────────┴──────────┴──────────────────────────┴──────────────────────────────┴──────────────────────────────────────────────────────────────┘

opt/cni/bin/host-local (gobinary)

Total: 1 (UNKNOWN: 0, LOW: 0, MEDIUM: 1, HIGH: 0, CRITICAL: 0)

┌──────────────────┬────────────────┬──────────┬────────────────────────────────────┬───────────────────────────────────┬───────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├──────────────────┼────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼───────────────────────────────────────────────┤

│ golang.org/x/sys │ CVE-2022-29526 │ MEDIUM │ v0.0.0-20210809222454-d867a43fc93e │ 0.0.0-20220412211240-33da011f77ad │ golang: syscall: faccessat checks wrong group │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29526 │

└──────────────────┴────────────────┴──────────┴────────────────────────────────────┴───────────────────────────────────┴───────────────────────────────────────────────┘

opt/cni/bin/loopback (gobinary)

Total: 1 (UNKNOWN: 0, LOW: 0, MEDIUM: 1, HIGH: 0, CRITICAL: 0)

┌──────────────────┬────────────────┬──────────┬────────────────────────────────────┬───────────────────────────────────┬───────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├──────────────────┼────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼───────────────────────────────────────────────┤

│ golang.org/x/sys │ CVE-2022-29526 │ MEDIUM │ v0.0.0-20210809222454-d867a43fc93e │ 0.0.0-20220412211240-33da011f77ad │ golang: syscall: faccessat checks wrong group │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29526 │

└──────────────────┴────────────────┴──────────┴────────────────────────────────────┴───────────────────────────────────┴───────────────────────────────────────────────┘

opt/cni/bin/portmap (gobinary)

Total: 1 (UNKNOWN: 0, LOW: 0, MEDIUM: 1, HIGH: 0, CRITICAL: 0)

┌──────────────────┬────────────────┬──────────┬────────────────────────────────────┬───────────────────────────────────┬───────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├──────────────────┼────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼───────────────────────────────────────────────┤

│ golang.org/x/sys │ CVE-2022-29526 │ MEDIUM │ v0.0.0-20210809222454-d867a43fc93e │ 0.0.0-20220412211240-33da011f77ad │ golang: syscall: faccessat checks wrong group │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29526 │

└──────────────────┴────────────────┴──────────┴────────────────────────────────────┴───────────────────────────────────┴───────────────────────────────────────────────┘

opt/cni/bin/ptp (gobinary)

Total: 1 (UNKNOWN: 0, LOW: 0, MEDIUM: 1, HIGH: 0, CRITICAL: 0)

┌──────────────────┬────────────────┬──────────┬────────────────────────────────────┬───────────────────────────────────┬───────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├──────────────────┼────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼───────────────────────────────────────────────┤

│ golang.org/x/sys │ CVE-2022-29526 │ MEDIUM │ v0.0.0-20210809222454-d867a43fc93e │ 0.0.0-20220412211240-33da011f77ad │ golang: syscall: faccessat checks wrong group │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29526 │

└──────────────────┴────────────────┴──────────┴────────────────────────────────────┴───────────────────────────────────┴───────────────────────────────────────────────┘

usr/bin/kubeadm (gobinary)

Total: 6 (UNKNOWN: 1, LOW: 0, MEDIUM: 1, HIGH: 4, CRITICAL: 0)

┌───────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬─────────────────────────────────────┬─────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2022-27664 │ HIGH │ v0.0.0-20220722155237-a158d28d115b │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41721 │ │ │ 0.1.1-0.20221104162952-702349b0e862 │ x/net/http2/h2c: request smuggling │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41721 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ MEDIUM │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/text │ CVE-2022-32149 │ HIGH │ v0.3.7 │ 0.3.8 │ golang: golang.org/x/text/language: ParseAcceptLanguage │

│ │ │ │ │ │ takes a long time to parse complex tags │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32149 │

└───────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴─────────────────────────────────────┴─────────────────────────────────────────────────────────────┘

usr/bin/kubectl (gobinary)

Total: 6 (UNKNOWN: 1, LOW: 0, MEDIUM: 1, HIGH: 4, CRITICAL: 0)

┌───────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬─────────────────────────────────────┬─────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2022-27664 │ HIGH │ v0.0.0-20220722155237-a158d28d115b │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41721 │ │ │ 0.1.1-0.20221104162952-702349b0e862 │ x/net/http2/h2c: request smuggling │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41721 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ MEDIUM │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/text │ CVE-2022-32149 │ HIGH │ v0.3.7 │ 0.3.8 │ golang: golang.org/x/text/language: ParseAcceptLanguage │

│ │ │ │ │ │ takes a long time to parse complex tags │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32149 │

└───────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴─────────────────────────────────────┴─────────────────────────────────────────────────────────────┘

usr/bin/kubelet (gobinary)

Total: 6 (UNKNOWN: 1, LOW: 0, MEDIUM: 1, HIGH: 4, CRITICAL: 0)

┌───────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬─────────────────────────────────────┬─────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2022-27664 │ HIGH │ v0.0.0-20220722155237-a158d28d115b │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41721 │ │ │ 0.1.1-0.20221104162952-702349b0e862 │ x/net/http2/h2c: request smuggling │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41721 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ MEDIUM │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/text │ CVE-2022-32149 │ HIGH │ v0.3.7 │ 0.3.8 │ golang: golang.org/x/text/language: ParseAcceptLanguage │

│ │ │ │ │ │ takes a long time to parse complex tags │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32149 │

└───────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴─────────────────────────────────────┴─────────────────────────────────────────────────────────────┘

usr/local/bin/containerd (gobinary)

Total: 7 (UNKNOWN: 1, LOW: 0, MEDIUM: 1, HIGH: 4, CRITICAL: 1)

┌────────────────────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬─────────────────────────────────────┬──────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├────────────────────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ github.com/emicklei/go-restful │ CVE-2022-1996 │ CRITICAL │ v2.9.5+incompatible │ 2.16.0 │ go-restful: Authorization Bypass Through User-Controlled Key │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-1996 │

├────────────────────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2022-27664 │ HIGH │ v0.0.0-20220722155237-a158d28d115b │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41721 │ │ │ 0.1.1-0.20221104162952-702349b0e862 │ x/net/http2/h2c: request smuggling │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41721 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ MEDIUM │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├────────────────────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ golang.org/x/text │ CVE-2022-32149 │ HIGH │ v0.3.7 │ 0.3.8 │ golang: golang.org/x/text/language: ParseAcceptLanguage │

│ │ │ │ │ │ takes a long time to parse complex tags │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32149 │

└────────────────────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴─────────────────────────────────────┴──────────────────────────────────────────────────────────────┘

usr/local/bin/containerd-fuse-overlayfs-grpc (gobinary)

Total: 14 (UNKNOWN: 1, LOW: 0, MEDIUM: 5, HIGH: 7, CRITICAL: 1)

┌──────────────────────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬───────────────────────────────────┬──────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├──────────────────────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ github.com/containerd/containerd │ CVE-2021-43816 │ CRITICAL │ v1.5.8 │ 1.5.9 │ containerd: Unprivileged pod may bind mount any privileged │

│ │ │ │ │ │ regular file on disk... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-43816 │

│ ├─────────────────────┼──────────┤ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-23648 │ HIGH │ │ 1.4.13, 1.5.10, 1.6.1 │ containerd: insecure handling of image volumes │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-23648 │

│ ├─────────────────────┼──────────┤ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-23471 │ MEDIUM │ │ 1.5.16, 1.6.12 │ containerd is an open source container runtime. A bug was │

│ │ │ │ │ │ found in... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-23471 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-31030 │ │ │ 1.5.13, 1.6.6 │ containerd is an open source container runtime. A bug was │

│ │ │ │ │ │ found in... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-31030 │

├──────────────────────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2021-33194 │ HIGH │ v0.0.0-20210226172049-e18ecbb05110 │ 0.0.0-20210520170846-37e1c6afe023 │ golang: x/net/html: infinite loop in ParseFragment │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-33194 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-44716 │ │ │ 0.0.0-20211209124913-491a49abca63 │ golang: net/http: limit growth of header canonicalization │

│ │ │ │ │ │ cache │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-44716 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-27664 │ │ │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-31525 │ MEDIUM │ │ 0.0.0-20210428140749-89ef3d95e781 │ golang: net/http: panic in ReadRequest and ReadResponse when │

│ │ │ │ │ │ reading a very large... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-31525 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├──────────────────────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ golang.org/x/sys │ CVE-2022-29526 │ MEDIUM │ v0.0.0-20210426230700-d19ff857e887 │ 0.0.0-20220412211240-33da011f77ad │ golang: syscall: faccessat checks wrong group │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29526 │

├──────────────────────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ golang.org/x/text │ CVE-2021-38561 │ HIGH │ v0.3.4 │ 0.3.7 │ golang: out-of-bounds read in golang.org/x/text/language │

│ │ │ │ │ │ leads to DoS │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-38561 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-32149 │ │ │ 0.3.8 │ golang: golang.org/x/text/language: ParseAcceptLanguage │

│ │ │ │ │ │ takes a long time to parse complex tags │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32149 │

└──────────────────────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴───────────────────────────────────┴──────────────────────────────────────────────────────────────┘

usr/local/bin/crictl (gobinary)

Total: 7 (UNKNOWN: 1, LOW: 0, MEDIUM: 2, HIGH: 4, CRITICAL: 0)

┌───────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬─────────────────────────────────────┬─────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2022-27664 │ HIGH │ v0.0.0-20220722155237-a158d28d115b │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41721 │ │ │ 0.1.1-0.20221104162952-702349b0e862 │ x/net/http2/h2c: request smuggling │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41721 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ MEDIUM │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/text │ CVE-2022-32149 │ HIGH │ v0.3.7 │ 0.3.8 │ golang: golang.org/x/text/language: ParseAcceptLanguage │

│ │ │ │ │ │ takes a long time to parse complex tags │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32149 │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ k8s.io/kubernetes │ CVE-2020-8554 │ MEDIUM │ v1.25.0 │ │ kubernetes: MITM using LoadBalancer or ExternalIPs │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2020-8554 │

└───────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴─────────────────────────────────────┴─────────────────────────────────────────────────────────────┘

usr/local/bin/ctr (gobinary)

Total: 6 (UNKNOWN: 1, LOW: 0, MEDIUM: 1, HIGH: 4, CRITICAL: 0)

┌───────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬─────────────────────────────────────┬─────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2022-27664 │ HIGH │ v0.0.0-20220722155237-a158d28d115b │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41721 │ │ │ 0.1.1-0.20221104162952-702349b0e862 │ x/net/http2/h2c: request smuggling │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41721 │

│ ├─────────────────────┤ │ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ MEDIUM │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├───────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼─────────────────────────────────────┼─────────────────────────────────────────────────────────────┤

│ golang.org/x/text │ CVE-2022-32149 │ HIGH │ v0.3.7 │ 0.3.8 │ golang: golang.org/x/text/language: ParseAcceptLanguage │

│ │ │ │ │ │ takes a long time to parse complex tags │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-32149 │

└───────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴─────────────────────────────────────┴─────────────────────────────────────────────────────────────┘

usr/local/sbin/runc (gobinary)

Total: 8 (UNKNOWN: 1, LOW: 0, MEDIUM: 3, HIGH: 4, CRITICAL: 0)

┌──────────────────┬─────────────────────┬──────────┬────────────────────────────────────┬───────────────────────────────────┬──────────────────────────────────────────────────────────────┐

│ Library │ Vulnerability │ Severity │ Installed Version │ Fixed Version │ Title │

├──────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ golang.org/x/net │ CVE-2021-33194 │ HIGH │ v0.0.0-20201224014010-6772e930b67b │ 0.0.0-20210520170846-37e1c6afe023 │ golang: x/net/html: infinite loop in ParseFragment │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-33194 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-44716 │ │ │ 0.0.0-20211209124913-491a49abca63 │ golang: net/http: limit growth of header canonicalization │

│ │ │ │ │ │ cache │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-44716 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-27664 │ │ │ 0.0.0-20220906165146-f3363e06e74c │ golang: net/http: handle server errors after sending GOAWAY │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-27664 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41723 │ │ │ 0.7.0 │ golang.org/x/net/http2: avoid quadratic complexity in HPACK │

│ │ │ │ │ │ decoding │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41723 │

│ ├─────────────────────┼──────────┤ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2021-31525 │ MEDIUM │ │ 0.0.0-20210428140749-89ef3d95e781 │ golang: net/http: panic in ReadRequest and ReadResponse when │

│ │ │ │ │ │ reading a very large... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2021-31525 │

│ ├─────────────────────┤ │ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ CVE-2022-41717 │ │ │ 0.4.0 │ golang: net/http: An attacker can cause excessive memory │

│ │ │ │ │ │ growth in a Go... │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-41717 │

│ ├─────────────────────┼──────────┤ ├───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ │ GHSA-vvpx-j8f3-3w6h │ UNKNOWN │ │ 0.7.0 │ Uncontrolled Resource Consumption │

│ │ │ │ │ │ https://github.com/advisories/GHSA-vvpx-j8f3-3w6h │

├──────────────────┼─────────────────────┼──────────┼────────────────────────────────────┼───────────────────────────────────┼──────────────────────────────────────────────────────────────┤

│ golang.org/x/sys │ CVE-2022-29526 │ MEDIUM │ v0.0.0-20211116061358-0a5406a5449c │ 0.0.0-20220412211240-33da011f77ad │ golang: syscall: faccessat checks wrong group │

│ │ │ │ │ │ https://avd.aquasec.com/nvd/cve-2022-29526 │

└──────────────────┴─────────────────────┴──────────┴────────────────────────────────────┴───────────────────────────────────┴──────────────────────────────────────────────────────────────┘